De BIG en de Omgevingswet compleet

Inhoud

Managementsamenvatting

Context[bewerken]

Met de invoering van de nieuwe Omgevingswet vinden er op verschillende aspecten veranderingen plaats binnen gemeenten. Een belangrijke verandering is het gebruik van het Digitale Stelsel Omgevingswet, het DSO. De invoering van het DSO heeft impact op een groot aantal informatievoorzieningen, zoals die momenteel binnen de bevoegde gezagen voor komen.

Dit document helpt bevoegde gezagen, met in het bijzonder Nederlandse Gemeenten, om de juiste acties te nemen en maatregelen te treffen om veilig met gegevens te werken die binnen de uitvoer van de Omgevingswet noodzakelijk zijn.

Nieuw normenkader voor alle overheden

In 2020 geldt voor de gehele Nederlandse overheid één uniform normenkader voor informatiebeveiliging, de Baseline Informatiebeveiliging Overheid (BIO). Voorheen hanteerden gemeenten de Baseline Informatiebeveiliging voor Nederlandse Gemeenten (BIG) als normenkader. Rijk, de waterschappen en provincies hanteren hun eigen respectievelijke normen, de BIR, BIWA en IBI. Deze zijn nu samen met de BIG gebundeld in de Baseline Informatiebeveiliging Overheid (BIO). De nieuwe baseline is het nieuwe normenkader voor alle overheden. De aanleiding voor de nieuwe baseline komt voort uit de verandering van de ISO. Het feit dat de BIO een gezamenlijke baseline is, voorkomt dat alle overheidslagen voor zichzelf een nieuwe baseline moeten opstellen. De BIO zal gezamenlijk beheerd worden, onder regie van het ministerie van BZK. Er wordt een wijzigingsproces ingericht waarin alle overheidslagen wijzigingen kunnen voorstellen.

Gemeenten hanteren vanaf 1 januari 2020 samen met de rijksoverheid, de waterschappen en de provincies dit uniforme normenkader voor informatiebeveiliging. 2019 is een overgangsjaar waarin gemeenten zich kunnen voorbereiden op de BIO. Voor de inrichting van informatiebeveiligingsmaatregelen kunnen gemeenten gebruik maken van de ondersteuningsproducten van de IBD. Om gemeenten te begeleiden bij de implementatie van de BIO heeft de IBD de set aan BIG-ondersteuningsproducten aangepast aan de nieuwe situatie.

De BIO is gericht op de Informatiebeveiliging binnen de gehele gemeente. Echter zijn voor de invoering van de Omgevingswet niet alle normen uit de BIO relevant. In dit document wordt de verbinding gemaakt tussen de relevante normen uit de BIO en de aspecten binnen de Omgevingswet. Het uitgangspunt is dat de verwerkte gegevens met passende beveiligingsmaatregelen beschermd zijn, zoals dat vereist is door de geldende regelgeving en wetten.

Privacywetgeving

De privacywetgeving, de Algemene Verordening Gegevensbescherming (Nederlands: AVG, Internationaal: General Data Protection Regulation (GDPR)), is ook van toepassing op de gegevens welke worden verwerkt ten dienste van de Omgevingswet. Om gemeenten ook hierbij te helpen zijn er hulpmiddelen ontwikkeld, gericht op de privacywetgeving. Zie hiervoor de de frequently asked questions (FAQ) privacy en security Omgevingswet.

Dit document richt zich op het aspect Informatiebeveiliging binnen de Omgevingswet. De specifieke privacyaspecten zijn beschreven in bovengenoemd document.

Doel[bewerken]

Binnen de Nederlandse gemeenten is niet altijd de capaciteit of kennis aanwezig om de Informatiebeveiligingsaspecten die de implementatie van de Omgevingswet met zich meebrengt afdoende te adresseren. Om in deze gevallen de gemeenten te ondersteunen bij de correcte implementatie van de Omgevingswet is dit document ontwikkeld. Dit document helpt Nederlandse gemeenten (en in een aantal gevallen ook andere Nederlandse bevoegde gezagen) om Informatievoorzieningen en de processen daaromheen te implementeren en/of aan te passen en daarmee te voldoen aan de gestelde normen in de BIO.

Op deze wijze kunnen gemeenten op gestructureerde wijze kennis vergaren en de IB- aspecten adresseren, met een zo laag mogelijke belasting van de beschikbare medewerkers. Waar in dit document gesproken wordt over gemeente of gemeenten, worden daar ook de gemeentelijke samenwerkingsverbanden bedoeld.

Doelgroep[bewerken]

Dit document is bedoeld voor medewerkers die inhoudelijk en operationeel met informatiebeveiliging en informatievoorzieningen bezig zijn. Het bevat verbindingen tussen relevante normen uit de BIO naar concrete richtlijnen en maatregelen die bij de implementatie van de Omgevingswet gebruikt kunnen worden.

Aanbeveling[bewerken]

Om IB&P aspecten binnen de Omgevingswet goed te adresseren is het aan te raden de volgende zaken aandacht te geven:

- Zorg voor bestuurlijk bewustzijn en draagvlak.

- Maak management bewust van hun verantwoordelijkheid.

- Betrek tijdig de juiste expertise.

- Realiseer de relevante normen, zoals beschreven in dit document.

- Betrek uw leveranciers.

Leeswijzer[bewerken]

Structuur[bewerken]

Dit document is verdeeld in vier aandachtsgebieden. Het eerste aandachtsgebied is beschreven in de hoofdstukken 1 t/m 4. Deze hoofdstukken richten zich op de context, afbakening en de omgeving waarbinnen zaken met betrekking tot IB&P en de Omgevingswet zich afspelen. Dit is relevant om de andere drie aandachtsgebieden te kunnen positioneren. De andere drie aandachtsgebieden hebben een overeenkomend karakter. Ze bevatten relevante inhoudelijke normen waar men binnen de Omgevingswet rekening mee moet houden. Deze normen zijn uitgesplitst in drie expertisegebieden, namelijk:

- Relevante normen in relatie met de organisatie.

- Relevante normen in relatie met processen.

- Relevante normen in relatie met techniek.

Gerelateerde documenten[bewerken]

| Titel | Auteur | Jaartal | Omschrijving |

|---|---|---|---|

| BIO | IBD / VNG Realisatie | 2019 | Versie 1.03 Baseline Informatiebeveiliging Overheid (BIO) |

| Baselinetoets BBN BIO | IBD / VNG Realisatie | 2019 | Versie 1.02 Baselinetoets BBN BIO |

| PTLU | Forum Standaardisatie | Actueel | Pas-toe-of-leg-uit |

| AVG | Europese Unie | 2016 | Algemene Verordening Gegevensbescherming |

| ISO 2700x | International Organization for Standardization | 2013 | ISO/IEC 27000:2018 |

| GEMMA | VNG Realisatie/ VNG | Actueel | GEMMA Online |

Inleiding

De nieuwe Omgevingswet treedt in 2021 in werking en moet de huidige wetgeving vereenvoudigen. De Omgevingswet richt zich op aspecten als: bouwen, waterbeheer, milieu, ruimtelijke ordening, natuur- en monumentenzorg. Ook maakt de nieuwe Omgevingswet het mogelijk om de verschillende plannen in dit domein op elkaar af te stemmen. Ook is het mogelijk om duurzame projecten extra te stimuleren.

Deze wetswijziging is bijzonder complex. Het raakt alle overheden. Denk hierbij aan de bevoegde gezagen: Rijksoverheid, Gemeenten, Provincies en Waterschappen. Dit heeft tot gevolg dat alle bevoegde gezagen aan de slag moeten met de Omgevingswet. Dit document helpt Nederlandse gemeenten bij de Informatiebeveiligingsvraagstukken die ontstaan door de invoering van de Omgevingswet.

Context[bewerken]

Een belangrijke verandering bij de invoering van de Omgevingswet is het gebruik van het Digitale Stelsel Omgevingswet, het DSO. De invoering van het DSO heeft impact op de informatievoorziening, zoals die momenteel binnen de bevoegde gezagen voorkomt.

Dit document helpt bevoegde gezagen, met in het bijzonder Nederlandse Gemeenten, om de juiste acties te nemen en maatregelen te treffen om veilig met gegevens te werken die binnen de uitvoer van de Omgevingswet noodzakelijk zijn.

In 2020 geldt voor de gehele Nederlandse overheid één uniform normenkader voor informatiebeveiliging, de Baseline Informatiebeveiliging Overheid (BIO). Voorheen hanteerden gemeenten de Baseline Informatiebeveiliging voor Nederlandse Gemeenten (BIG) als normenkader. Rijk, de waterschappen en provincies hanteren hun eigen respectievelijke normen, de BIR, BIWA en IBI. Deze zijn nu samen met de BIG gebundeld in de Baseline Informatiebeveiliging Overheid (BIO). De nieuwe baseline is het nieuwe normenkader voor alle overheden. De aanleiding voor de nieuwe baseline komt voort uit de verandering van de ISO. Het feit dat de BIO een gezamenlijke baseline is, voorkomt dat alle overheidslagen voor zichzelf een nieuwe baseline moeten opstellen. De BIO zal gezamenlijk beheerd worden, onder regie van het ministerie van BZK. Er wordt een wijzigingsproces ingericht waarin alle overheidslagen wijzigingen kunnen voorstellen. Gemeenten hanteren vanaf 1 januari 2020 samen met de rijksoverheid, de waterschappen en de provincies dit uniforme normenkader voor informatiebeveiliging. 2019 is een overgangsjaar waarin gemeenten zich kunnen voorbereiden op de BIO. Voor de inrichting van informatiebeveiligingsmaatregelen kunnen gemeenten gebruik maken van de ondersteuningsproducten van de IBD. Om gemeenten te begeleiden bij de implementatie van de BIO heeft de IBD de set aan BIG-ondersteuningsproducten aangepast aan de nieuwe situatie.

De BIO is gericht op de Informatiebeveiliging binnen de gehele gemeente. Echter zijn voor de invoering van de Omgevingswet niet alle normen uit de BIO relevant. In dit document wordt de verbinding gemaakt tussen de relevante normen uit de BIO en de aspecten binnen de Omgevingswet. Het uitgangspunt is dat de verwerkte gegevens met passende beveiligingsmaatregelen beschermd zijn, zoals dat vereist is door de geldende regelgeving en wetten.

Privacywetgeving

De privacywetgeving, de Algemene Verordening Gegevensbescherming (Nederlands: AVG, Internationaal: General Data Protection Regulation (GDPR)), is ook van toepassing op de gegevens welke worden verwerkt ten dienste van de Omgevingswet. Om gemeenten ook hierbij te helpen zijn er hulpmiddelen ontwikkeld, gericht op de privacywetgeving. Zie hiervoor de frequently asked questions (FAQ) privacy en security Omgevingswet.

Dit document richt zich op het aspect Informatiebeveiliging binnen de Omgevingswet. De specifieke privacyaspecten zijn beschreven in bovengenoemd document.

Doel[bewerken]

Binnen de Nederlandse gemeenten is niet altijd de capaciteit of kennis aanwezig om de Informatiebeveiligingsaspecten die de implementatie van de Omgevingswet met zich meebrengt afdoende te adresseren. Om in deze gevallen de gemeenten te ondersteunen bij de correcte implementatie van de Omgevingswet is dit document ontwikkeld. Dit document helpt Nederlandse gemeenten (en in een aantal gevallen ook andere Nederlandse bevoegde gezagen) om Informatievoorzieningen en de processen daaromheen te implementeren en/of aan te passen en daarmee te voldoen aan de gestelde normen in de BIO.

Op deze wijze kunnen gemeenten op gestructureerde wijze kennis vergaren en de IB- aspecten adresseren, met een zo laag mogelijke belasting van de beschikbare medewerkers. Dit document is bedoeld voor medewerkers die inhoudelijk en operationeel met informatiebeveiliging en informatievoorzieningen bezig zijn. Het bevat verbindingen tussen relevante normen uit de BIO naar concrete richtlijnen en maatregelen die bij de implementatie van de Omgevingswet gebruikt kunnen worden.

Scope[bewerken]

Door de invoering van de Omgevingswet zijn er veranderingen noodzakelijk op diverse terreinen binnen de organisatie van Nederlandse gemeenten en de daarvoor gebruikte technologieën. Dit document richt zich op het veilig gebruik en inrichting van de informatievoorziening, gebruikt voor de Omgevingswet. Gegevensuitwisseling met het DSO maakt daar ook deel van uit. De inrichting en het gebruik van het DSO valt buiten het bereik van dit document. Het document is primair bedoeld voor Nederlandse gemeenten, maar kan wellicht ook andere bevoegde gezagen helpen.

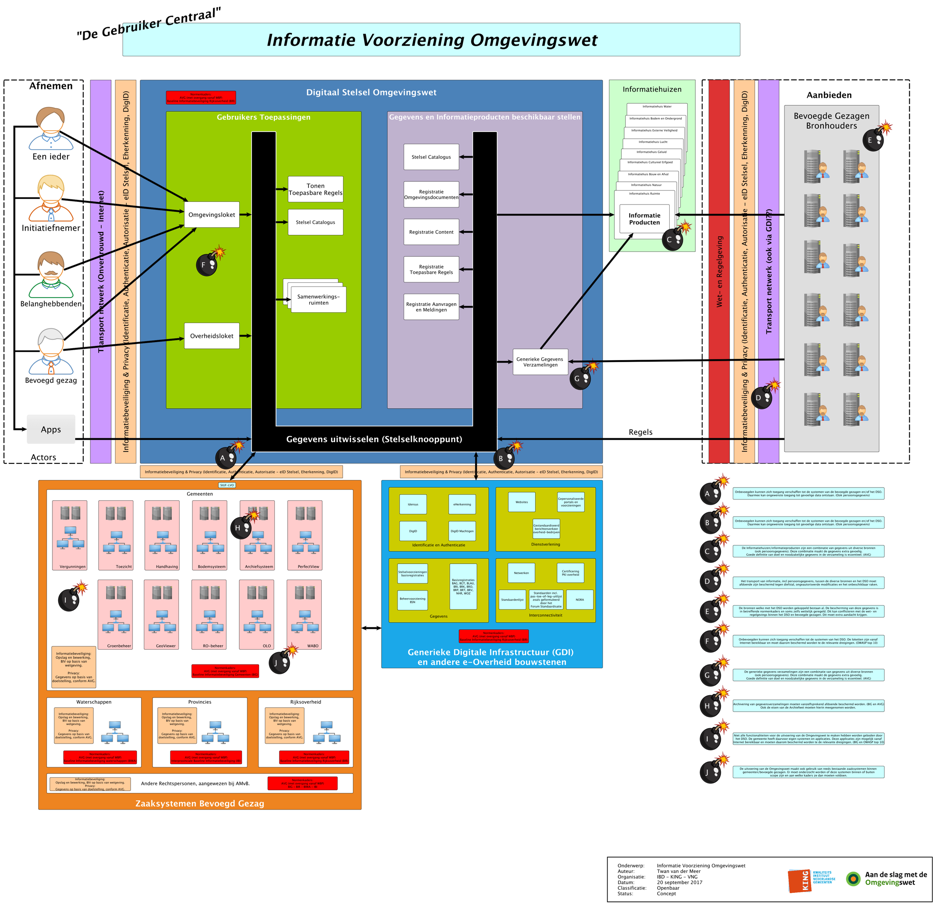

Architectuur

Voor de implementatie van de omgevingswet zijn architectuurmodellen op basis van de GEMMA ontwikkeld. Deze modellen brengen de processen in beeld, welke binnen de Omgevingswet worden gebruikt. Deze processen zijn leidend en vormen daarmee het bereik van de toe te passen beveiligingsmaatregelen. Dit helpt bevoegde gezagen om zich te richten op de juiste zaken welke noodzakelijk zijn bij de invoering van de omgevingswet.

De processen binnen de Omgevingswet zijn

Processen gebruikt binnen de Omgevingswet (uit model: Omgevingswet) - Toon SVG - Download als csv

De noodzakelijke informatie beveiligingsaspecten zijn gekoppeld met deze processen. Het doel van informatiebeveiligingsmaatregelen is om bovenstaande processen veilig te faciliteren, conform de normen uit de BIO. In dit hoofdstuk wordt per proces of per groep van vergelijkbare processen beschreven welke normen relevant zijn en wat de impact daarvan is. Tevens zal er, indien mogelijk, een concrete oplossingsrichting aangereikt worden. Een dergelijke oplossingsrichting kan gezien worden een hulpmiddel om een start te maken met de uiteindelijke oplossing voor de betreffende organisatie.

De architectuurmodellen beschrijven tevens de koppelingen van de processen met de informatievoorziening componenten. Dit vertaalt zich op technisch niveau naar informatiesystemen en applicaties, waarin technische maatregelen geïntegreerd moeten worden.

Dit is het startpunt om volgens het security by design uitgangspunt technische oplossingen te ontwikkelen. Door informatiebeveiliging op architectuurniveau te benaderen en uit te werken in relatie met de modellen worden de noodzakelijke maatregelen automatisch meegenomen in de technische oplossingen, omdat deze voortvloeien uit de ontwikkelde architecturen.

Processen[bewerken]

Binnen de Omgevingswet zijn vanuit de architectuur de processen gedefinieerd en gemodelleerd. Van deze processen zijn enkele hieronder weergegeven.

Opgegeven view bbd636c9-15ae-48d0-98a5-839f6d96130a (0 view(s) gevonden: ) bestaat niet. Ga naar Zoek element om te zoeken naar views met daarbij als resultaat ingevulde sjablonen voor gevonden views. Download als csv

Opgegeven view 078f4651-adc8-400c-bf84-fe908c3056db (0 view(s) gevonden: ) bestaat niet. Ga naar Zoek element om te zoeken naar views met daarbij als resultaat ingevulde sjablonen voor gevonden views. Download als csv

Opgegeven view 59c92900-b245-4e06-bd75-085f832d6d4b (0 view(s) gevonden: ) bestaat niet. Ga naar Zoek element om te zoeken naar views met daarbij als resultaat ingevulde sjablonen voor gevonden views. Download als csv

Een volledig overzicht van de procesbeschrijvingen is te vinden op Overzicht project Omgevingswet.

Een nadere analyse van deze processen laat zien dat er een aantal overeenkomsten zijn tussen deze processen, gerelateerd aan de informatiesystemen die deze processen ondersteunen. Deze gemeenschappelijke factoren maken het mogelijk om de te nemen Informatiebeveiligingsmaatregelen te clusteren.

Overeenkomsten[bewerken]

De overeenkomsten van de hierboven beschreven processen zijn als volgt te categoriseren:

- De meeste processen hebben een informatiesysteem inclusief de ondersteunende hardware nodig om te kunnen werken.

- De meeste processen vereisen een koppeling met het DSO en/of de generieke GDI-bouwstenen.

- De meeste processen vereisen een koppeling met (reeds bestaande) gemeentelijke gedeelde functionaliteiten. (o.a. zaaksystemen).

- Een aantal processen krijgt input vanuit het Omgevingsloket.

- De meeste processen hebben een publicatie (output) tot gevolg.

De gemeentelijke systemen, ondersteunend aan de Omgevingswet, hebben niet alleen koppelingen met de GDI-bouwstenen en het DSO, maar ook binnen de gemeente koppelingen met, vaak reeds bestaande, gedeelde functionaliteiten. Voorbeelden hiervan zijn datawarehouse, documentbeheer en relatiebeheer componenten. Deze componenten worden tevens uitgewerkt in de architectuur.

Een aantal processen krijgt input vanuit het omgevingsloket. Het omgevingsloket valt buiten de beïnvloeding van gemeenten en is een generieke DSO-voorziening. Uiteraard zijn er binnen het DSO passende beveiligingsmaatregelen getroffen. Het DSO moet immers voldoen aan de Baseline Informatiebeveiliging Overheid (BIO).

Het is van belang om zelf de verantwoording te nemen voor de informatie die men binnenkrijgt en moet gaan verwerken. Dat houdt in dat een gemeente een controle zal moeten uitvoeren op de validiteit (betrouwbaarheid, integriteit) van de ontvangen data.

Op basis van deze overeenkomsten worden in hoofdstukken 6 en 7 de relevante normen uitgewerkt.

Informatie en applicaties[bewerken]

De informatie welke gebruikt wordt binnen de Omgevingswet bevindt zich binnen bevoegde gezagen, de Informatiehuizen en het DSO. Vanuit het oogpunt van gemeenten worden deze gegevens binnen diverse gemeentelijke componenten verwerkt en opgeslagen. Binnen de architectuur is dit als volgt beschreven.

Gemeentelijke applicatie landschap (uit model: Omgevingswet) - Toon SVG - Download als csv

Zoals te zien is in het model zijn er twee categorieën betrokken bij de uitvoering van de processen voor de Omgevingswet. De “Ruimtelijk domeinfunctionaliteit voor gemeente” categorie is het gedeelte waar de omgevingswet op van toepassing is. Het spreekt voor zich dat deze categorie binnen het bereik van de toe te passen maatregelen ligt, zoals bedoeld in dit document.

Er wordt ook gebruik gemaakt van componenten binnen de “Gedeelde generieke functionaliteit” categorie. Dit zijn componenten die niet alleen door de Omgevingswet gebruikt worden, maar ook voor andere taken (buiten het ruimtelijk domein) binnen de gemeente. Toch vallen deze componenten wel binnen het bereik van dit document. Bovenstaande situatie creëert een afhankelijkheid met andere processen binnen de gemeente, die niet direct gerelateerd zijn aan de implementatie van de Omgevingswet.

Integratie met het DSO[bewerken]

Het DSO speelt een sleutelrol bij het uitvoeren van de processen binnen de Omgevingswet. Het DSO is voor veel processen het startpunt, tussenstation of eindpunt.

Er zal een intensieve uitwisseling van informatie plaats vinden tussen het DSO en de gemeentelijke systemen. Het volume hiervan is groot en kan (privacy) gevoelige gegevens bevatten. Het is daarmee van belang om juist op dit punt voldoende bescherming te bieden op alle drie de B, I en V[1] aspecten.

Opgegeven view 0d2cbd76-d0bb-4476-ae05-0f6a41217a20 (0 view(s) gevonden: ) bestaat niet. Ga naar Zoek element om te zoeken naar views met daarbij als resultaat ingevulde sjablonen voor gevonden views. Download als csv

Er zijn op het moment van schrijven 355 gemeenten. Het aansluiten op een centrale gemeentelijke aansluitvoorziening zou de verbinding met het DSO mogelijk vereenvoudigen.

Bestuurlijke aspecten

De BIG geeft richting aan bestuurders en management van Nederlandse gemeenten met betrekking tot de sturing op informatiebeveiliging. Deze sturing is ook bij de implementatie van de Omgevingswet van belang en dient door bestuur en management opgepakt te worden. Om informatiebeveiliging goed te kunnen adresseren is dit een basis die essentieel is. Toch blijkt dat in de praktijk met name de verantwoordelijkheden nog niet juist belegd zijn en dat men niet precies scherp heeft welke acties er dan genomen moeten worden. Dit hoofdstuk geeft hier inzicht in.

Verantwoordelijkheden[bewerken]

Het strategisch kader van de BIG schrijft voor dat:

Het College van Burgemeester en Wethouders van een gemeente stelt het informatiebeveiligingsbeleid vast en draagt dit uit. Het beleid omvat ten minste:

- De strategische uitgangspunten en randvoorwaarden die de gemeente hanteert ten aanzien van informatiebeveiliging, waaronder de inbedding in en afstemming op het algemene beveiligingsbeleid en het informatievoorzieningsbeleid.

- Het doel van het informatiebeveiligingsbeleid.

- De organisatie van de informatiebeveiligingsfunctie, waaronder verantwoordelijkheden, taken en bevoegdheden.

- De toewijzing van de verantwoordelijkheden voor ketens van informatiesystemen aan lijnmanagers.

- De gemeenschappelijke betrouwbaarheidseisen en normen die voor de gemeente van toepassing zijn.

- De frequentie waarmee het informatiebeveiligingsbeleid wordt geëvalueerd.

- De bevordering van het beveiligingsbewustzijn.

Met name de onderstreepte regels zijn van belang voor de Omgevingswet. Dit houdt in dat het gemeentebestuur de verantwoordelijkheid voor de implementatie van de Omgevingswet, met betrekking tot de informatiebeveiligingsaspecten, bij het lijnmanagement kan beleggen. Lijnmanagement is dan verder verantwoordelijk voor het opstarten van de juiste projecten etc.

Over lijnmanagement beschrijft de BIG:

Het lijnmanagement is verantwoordelijk voor de beveiliging van informatiesystemen.

Informatiebeveiliging geldt als een integraal onderdeel van de bedrijfsvoering. Zo is het lijnmanagement ook verantwoordelijk voor informatiebeveiliging. Het begrip lijnmanagement wordt hierbij ruim opgevat. In voorkomende gevallen kan ook een afdelingshoofd of een manager van een stafafdeling onder het lijnmanagement worden verstaan.

Het lijnmanagement:

- Stelt op basis van een expliciete risicoafweging de betrouwbaarheidseisen voor zijn informatiesystemen vast.

- Is verantwoordelijk voor de keuze, de implementatie en het uitdragen van de maatregelen die voortvloeien uit de betrouwbaarheidseisen.

- Controleert of de getroffen maatregelen overeenstemmen met de betrouwbaarheidseisen en of deze maatregelen worden nageleefd.

- Evalueert periodiek de betrouwbaarheidseisen en stelt deze waar nodig bij.

- Rapporteert over de implementatie van de maatregelen in de management rapportages.

Ook hier zijn de onderstreepte regels van belang. Dit houdt in dat het lijnmanagement de noodzakelijke projecten opstart om de informatiebeveiliging op passende wijze te adresseren. In de context van de Omgevingswet betekent dit dat het lijnmanagement de juiste mensen met expertise samenbrengt in een (project)team om de aspecten gerelateerd aan de informatievoorzieningen van de Omgevingswet te kunnen adresseren. Dit is essentieel voor de goede implementatie van de Omgevingswet.

Te nemen acties[bewerken]

Vanuit het bestuur:

Het gemeentebestuur vaardigt de opdracht uit naar het lijnmanagement om de, aan de Omgevingswet gerelateerde, werkzaamheden op te pakken en te beleggen bij de juiste, inhoudelijke personen/teams binnen de organisatie. Om het overzicht niet te verliezen is het van belang om de juiste kaders mee te geven. Het financiële kader is hierbij tevens een belangrijke. Geld is altijd een beperkende factor bij de implementatie van IB-maatregelen. Het benadrukken van het belang van de informatiebeveiliging in de betreffende opdracht is van essentieel belang.

Vanuit het management:

Het management brengt mensen met de juiste expertise bij elkaar om de informatiebeveiligingsaspecten te kunnen adresseren en geeft opdracht om dit op te pakken. Men zet hierbij de operationele kaders, noodzakelijk voor de juiste uitvoering.

Omdat het om zeer specifieke kennis en capaciteit gaat, kan het zijn dat de gemeente zelf niet beschikt over de juiste kennis. Dit document kan in veel gevallen dit hiaat opvullen. Indien de inhoud van dit document niet voldoende hulp biedt, kan wellicht externe expertise ingehuurd worden. Ook de IBD kan hulp bieden bij operationele vragen in relatie met de BIG.

Bevoegde gezagen

Bij de implementatie van de Omgevingswet zijn alle bevoegde gezagen betrokken. De invoering van de Omgevingswet heeft daarmee een enorm bereik. Dit zal naar verwachting in veel gevallen extra complexiteit en afstemming tot gevolg hebben. Echter is het ook mogelijk om dit juist als een kans te zien. Een kans tot samenwerking en het zoeken van synergie. Met deze achterliggende gedachte zijn er op het gebied van informatiebeveiliging tijdens de ateliersessies deze relaties juist onderzocht. De betrokken bevoegde gezagen hebben hiervoor input geleverd, zodat inzichtelijk is wat de onderlinge relaties zijn en hoe men daarvan kan profiteren.

Relaties tussen Bevoegde Gezagen[bewerken]

Alle bevoegde gezagen zijn betrokken bij de invoering van de Omgevingswet en maken daarom gebruik van het DSO. Het DSO is het middelpunt van de informatievoorziening voor de Omgevingswet en speelt daarmee een prominente rol. Het DSO valt onder regime van de Rijksoverheid, wat betekent dat de BIR van toepassing is.

In 2020 geldt voor de gehele Nederlandse overheid één uniform normenkader voor informatiebeveiliging, de Baseline Informatiebeveiliging Overheid (BIO). 2019 is het overgangsjaar. De Rijksoverheid, Provincies, Waterschappen en gemeenten zijn dus gebonden aan de BIO.

Samenwerkingen tussen Bevoegde Gezagen[bewerken]

Het feit dat de BIO een gezamenlijke baseline is, voorkomt dat alle overheidslagen voor zichzelf een nieuwe baseline moeten opstellen. Dit betekent dat, indien de voorgeschreven maatregelen goed geïmplementeerd zijn, men een vergelijkbaar beveiligingsniveau heeft. Dit beveiligingsniveau is daarmee ook meetbaar en met elkaar te vergelijken. Dit is de basis voor onderling vertrouwen tussen de bevoegde gezagen.

Dit maakt de samenwerking tussen de bevoegde gezagen eenvoudiger. Indien het beveiligingsniveau over en weer is aangetoond, is het uitwisselen van berichten veilig en betrouwbaar in te richten. De koppeling is minder complex, wat minder storingen en onbeschikbaarheid tot gevolg heeft.

Relevante normen: Organisatie

De BIG[bewerken]

In de BIG zijn een aantal normen beschreven welke van toepassing zijn op een gemeentelijke organisatie. De normen relevant voor de Omgevingswet zijn in dit hoofdstuk opgenomen. Waar mogelijk/nodig wordt de norm toegelicht en wordt er een oplossingsrichting gegeven. Dit is toepasbaar bij het inrichten van de informatievoorzieningen binnen de Omgevingswet. Naast de normen in dit hoofdstuk zijn er nog additionele normen vanuit de BIG waaraan voldaan moet worden. Echter zijn deze normen van een dusdanig basisniveau dat deze verder geen uitleg behoeven. Voor de volledigheid zijn deze normen opgenomen in Bijlage C.

Per norm zal in het kort worden aangegeven wat de consequentie van de BIO is op deze norm.

Normen[bewerken]

De normen die in deze paragraaf zijn uitgewerkt komen uit de BIG. De normen zijn voor zover mogelijk verkort, om enkel de relevantie voor de Omgevingswet te behouden.

BIG Norm 7.1.3

Aanvaardbaar gebruik van bedrijfsmiddelen

Er moeten regels worden vastgesteld, gedocumenteerd en geïmplementeerd voor aanvaardbaar gebruik van informatie en bedrijfsmiddelen die verband houden met IT-voorzieningen.

- (A) Er zijn regels voor acceptabel gebruik van bedrijfsmiddelen (met name internet, e-mail en mobiele apparatuur). De CAR-UWO verplicht ambtenaren zich hieraan te houden. Voor extern personeel is dit in het contract vastgelegd.

- Gebruikers hebben kennis van de regels.

- Apparatuur, informatie en programmatuur van de organisatie mogen niet zonder toestemming vooraf van de locatie worden meegenomen. De toestemming kan generiek geregeld worden in het kader van de functieafspraken tussen manager en medewerker.

- (A) Informatiedragers worden dusdanig gebruikt dat vertrouwelijke informatie niet beschikbaar kan komen voor onbevoegde personen.

Relevantie:

De informatievoorzieningen voor de Omgevingswet vormen een samengesteld digitaal stelsel waarin meerdere bevoegde gezagen deelnemen. Het DSO is hiervoor het centrale middelpunt. Het correct gebruik van een dergelijk digitaal stelsel is van belang voor het betrouwbaar functioneren van het stelsel en het (blijven) voldoen aan geldende wet- en regelgeving.

Impact:

Gemeente vormen een onderdeel van het digitale stelsel wat noodzakelijk is voor de uitvoering van de Omgevingswet. Het correct werken van ieder onderdeel maakt dat het stelsel als geheel kan functioneren, binnen de geldende wet- en regelgeving. Het correct gebruik van de ICT middelen en de informatie bedoeld voor de uitvoering van de Omgevingswet is hierbij noodzakelijk.

Oplossingsrichting:

Het aanvaardbaar gebruik van bedrijfsmiddelen is, anders gezegd, het handelen van mensen. Dit handelen kan gevolgen hebben voor zowel de betrouwbaarheid en vertrouwelijkheid van de informatie, als het functioneren van de technische systemen (b.v. overbelasting van systemen door een te grote zoekactie op een database).

De gebruikers van de informatievoorzieningen moeten op de hoogte zijn welk handelen op beide gebieden aanvaardbaar is en wat niet. Hiervoor dient men regels op te stellen, waarvan de gebruikers kennis dienen te nemen. Gebruikers dienen zich volgens deze regels te gedragen.

Op technisch gebied is het mogelijk om maatregelen te implementeren om foutief handelen te voorkomen. Hier kan bij het opstellen van de regels rekening mee gehouden worden. Indien iets technisch onmogelijk gemaakt is, is het onnodig om hier verdere regels voor de gebruikers voor op te stellen.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-norm 8.1.3 en de volgende maatregelen zijn komen te vervallen 7.1.3.[3 en 4].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 6.1.1

Betrokkenheid van het College van B&W bij beveiliging

Het hoogste management behoort actief informatiebeveiliging binnen de organisatie te ondersteunen door duidelijk richting te geven, betrokkenheid te tonen en expliciet verantwoordelijkheden voor informatiebeveiliging toe te kennen en te erkennen.

- (A) Het College waarborgt dat de informatiebeveiligingsdoelstellingen worden vastgesteld, voldoen aan de kaders zoals gesteld in dit document en zijn geïntegreerd in de relevante processen. Dit gebeurt door één keer per jaar opzet, bestaan en werking van de IB-maatregelen te bespreken in het overleg van B&W en hiervan verslag te doen.

Relevantie:

Bij de Omgevingswet waarborgt het College van B&W dat de informatiebeveiligingsaspecten op de juiste wijze aandacht krijgen. Daarvoor belegt het College de uitvoering hiervoor bij het lijnmanagement.

Impact:

Indien de implementatie van de IB-aspecten voor de Omgevingswet niet op de juiste wijze wordt aangestuurd bestaat het risico dat de ontwikkelde/aangepaste informatievoorzieningen niet gebruikt kunnen worden voor de taken waarvoor ze bedoeld zijn. Om de voorzieningen alsnog in gebruik te kunnen nemen zijn dan herstel acties noodzakelijk. Dat kost extra tijd, geld en verminderd beschikbaarheid van medewerkers voor andere noodzakelijke taken.

Oplossingsrichting:

Formuleer een duidelijke opdracht vanuit het College naar lijnmanagement. Op basis van reguliere overleggen kan men grip houden op de voortgang en indien nodig bijsturen op tijd, geld en andere middelen.

Impact BIO:

Deze norm komt in de BIO te vervallen.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 6.2.3

Beveiliging behandelen in overeenkomsten met een derde partij

Alle bedrijfsmiddelen moeten duidelijk zijn geïdentificeerd en er moet een inventaris van alle belangrijke bedrijfsmiddelen worden opgesteld en bijgehouden.

- De maatregelen behorend bij 6.2.1 zijn voorafgaand aan het afsluiten van het contract gedefinieerd en geïmplementeerd.

- Uitbesteding (ontwikkelen en aanpassen) van software is geregeld volgens formele contracten waarin o.a. intellectueel eigendom, kwaliteitsaspecten, beveiligingsaspecten, aansprakelijkheid, escrow en reviews geregeld worden.

- In contracten met externe partijen is vastgelegd hoe men om dient te gaan met wijzigingen en hoe ervoor gezorgd wordt dat de beveiliging niet wordt aangetast door de wijzigingen.

- In contracten met externe partijen is vastgelegd hoe wordt omgegaan met geheimhouding en de geheimhoudingsverklaring.

- Er is een plan voor beëindiging van de ingehuurde diensten waarin aandacht wordt besteed aan beschikbaarheid, vertrouwelijkheid en integriteit.

- In contracten met externe partijen is vastgelegd hoe escalaties en aansprakelijkheid geregeld zijn.

- Als er gebruikt gemaakt wordt van onderaannemers dan gelden daar dezelfde beveiligingseisen voor als voor de contractant. De hoofdaannemer is verantwoordelijk voor de borging bij de onderaannemer van de gemaakte afspraken.

- De producten, diensten en daarbij geldende randvoorwaarden, rapporten en registraties die door een derde partij worden geleverd, worden beoordeeld op het nakomen van de afspraken in de overeenkomst. Verbeteracties worden geïnitieerd wanneer onder het afgesproken niveau wordt gepresteerd.

Relevantie:

De meeste gemeenten besteden delen van de ICT uit bij externe leveranciers. Ook voor de Omgevingswet zal dit in de toekomst het geval zijn.

Impact:

Externe leveranciers/inhuur voeren in opdracht van gemeenten het beheer van en/of werkzaamheden op de informatiesystemen uit, zowel functioneel als technisch. Zij hebben daarmee de verantwoordelijkheid om te voldoen aan de geldende wet- en regelgeving voor gemeenten. Deze verantwoordelijkheid moet contractueel geborgd worden, zie ook norm 6.2.1.

Binnen de Omgevingswet worden persoonsgegevens verwerkt. Om deze reden moet is met gehouden aan de geldende wetgeving. Dit is de Algemene Verordening Gegevensbescherming (AVG, Europees ook bekend als GDPR).

Oplossingsrichting:

Indien er een contract gesloten wordt met een nieuwe leverancier is het van belang om de in bovenstaande norm beschreven risico’s en verplichtingen in het contract op te nemen. Op deze manier verplicht de leverancier zich voor het naleven van de voor gemeenten geldende wet- en regelgeving.

Indien er een contact met een bestaande leverancier wordt uitgebreid is een controle op het huidige contract noodzakelijk. Gezien het feit dat deze leverancier al werkzaamheden verricht voor een gemeente zou deze zich al verplicht moeten hebben voor de conformatie aan de normen in de BIG. Toch blijkt dit niet altijd geborgd te zijn. Indien dit niet in het huidige contract is opgenomen, dient dit toegevoegd te worden.

Impact BIO:

Deze norm is in de BIO opgesplitst over verschillende BIO-normen, zoals 14.2.7, 15.1.2 en 15.1.3 en de volgende maatregelen zijn komen te vervallen 6.2.3.[1,3,4,6 en 8].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.2.2

Controle en beoordeling van dienstverlening door een derde partij

Er moeten back-upkopieën van informatie en programmatuur worden gemaakt en regelmatig worden getest overeenkomstig het vastgestelde back-upbeleid.

- Er worden afspraken gemaakt over de inhoud van rapportages, zoals over het melden van incidenten en autorisatiebeheer.

- De in dienstverleningscontracten vastgelegde betrouwbaarheidseisen worden gemonitord. Dit kan bijvoorbeeld middels audits of rapportages en gebeurt minimaal eens per jaar (voor ieder systeem).

- Er zijn voor beide partijen eenduidige aanspreekpunten.

Relevantie:

Voor het betrouwbaar kunnen werken met informatievoorzieningen voor de Omgevingswet is het van belang om dit op regelmatige basis te laten controleren.

Impact:

Reguliere controle op de dienstverlening van de informatievoorzieningen voor de Omgevingswet is noodzakelijk om een passende dienstverlening te realiseren en te handhaven.

Oplossingsrichting:

Tijdens het inrichten van de dienstverlening zijn er eisen en wensen opgesteld voor het functioneren van de informatievoorzieningen. Zowel voor functionele eisen als voor non-functionele eisen is dit het geval. Om te borgen dat de dienstverlening op het juiste niveau is en blijft, is het zaak deze op reguliere basis te controleren. Het is aan te raden dit minimaal één keer per jaar te laten doen door een derde partij.

Impact BIO:

Deze norm komt in de BIO te vervallen.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 6.1.2

Coördineren van beveiliging

Activiteiten voor informatiebeveiliging moeten worden gecoördineerd door vertegenwoordigers uit verschillende delen van de organisatie met relevante rollen en functies.

- (A) De rollen van CISO (Chief Information Security Officer), hierna security officer en het lijnmanagement zijn beschreven.

- . De CISO (Security Officer) rapporteert rechtstreeks aan de gemeente secretaris.

- . De CISO bevordert en adviseert gevraagd en ongevraagd over de beveiliging van de Gemeente, verzorgt rapportages over de status, controleert dat m.b.t. de beveiliging van de Gemeente de maatregelen worden nageleefd, evalueert de uitkomsten en doet voorstellen tot implementatie c.q. aanpassing van plannen op het gebied van de beveiliging van de Gemeente.

Relevantie:

Bij de Omgevingswet is een goede coördinatie van de activiteiten voor informatiebeveiliging van essentieel belang. Dit gezien het feit dat de informatievoorzieningen voor de Omgevingswet een dragende pijler zijn voor het veilig faciliteren van de taken binnen de Omgevingswet. Met name in relatie met het DSO. De CISO vervult hierbij een onmisbare rol.

Impact:

Om de toegang en de verwerking van de noodzakelijke informatie voor de Omgevingswet veilig te faciliteren is een goede coördinatie van de (IB) activiteiten hiervoor essentieel. De CISO vervult de verbindende rol tussen de verschillende betrokken delen van de organisatie, zodat alle aspecten hiervoor correct geadresseerd kunnen worden.

Oplossingsrichting:

Beleg de rol van CISO in relatie tot de Omgevingswet en borg het kennisniveau binnen deze rol. De CISO beschouwd de informatievoorzieningen voor de Omgevingswet in relatie met de andere (reeds bestaande) informatievoorzieningen binnen de gemeente. De CISO adviseert en coördineert, rekening houdend met alle gerelateerde aspecten binnen zijn gemeente.

Impact BIO:

Deze norm is niet geheel gelijk aan de BIO-norm 6.1.1.2.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 6.2.1

Identificatie van risico's die betrekking hebben op externe partijen

Alle geïdentificeerde beveiligingseisen moeten worden behandeld voordat klanten toegang wordt verleend tot de informatie of bedrijfsmiddelen van de organisatie.

- Informatiebeveiliging is aantoonbaar (op basis van een risicoafweging) meegewogen bij het besluit een externe partij wel of niet in te schakelen.

- Voorafgaand aan het afsluiten van een contract voor uitbesteding of externe inhuur is bepaald welke toegang (fysiek, netwerk of tot gegevens) de externe partij(en) moet(en) hebben om de in het contract overeen te komen opdracht uit te voeren en welke noodzakelijke beveiligingsmaatregelen hiervoor nodig zijn.

- Voorafgaand aan het afsluiten van een contract voor uitbesteding of externe inhuur is bepaald welke waarde en gevoeligheid de informatie (bijv. risicoklasse II van WBP of de vertrouwelijkheidklasse) heeft waarmee de derde partij in aanraking kan komen en of hierbij eventueel aanvullende beveiligingsmaatregelen nodig zijn.

- Voorafgaand aan het afsluiten van een contract voor uitbesteding en externe inhuur is bepaald hoe geauthentiseerde en geautoriseerde toegang vastgesteld wordt.

- (A) Indien externe partijen systemen beheren waarin persoonsgegevens verwerkt worden, wordt een bewerkerovereenkomst (conform WBP artikel 14) afgesloten.

- Er is in contracten met externe partijen vastgelegd welke beveiligingsmaatregelen vereist zijn, dat deze door de externe partij zijn getroffen en worden nageleefd en dat beveiligingsincidenten onmiddellijk worden gerapporteerd. (zie ook 6.2.3.3). Ook wordt beschreven hoe die beveiligingsmaatregelen door de uitbestedende partij te controleren zijn (bijv. audits en penetratietests) en hoe het toezicht is geregeld.

- Over het naleven van de afspraken van de externe partij wordt jaarlijks gerapporteerd.

Relevantie:

De meeste gemeenten besteden delen van de ICT uit bij externe leveranciers. Ook voor de Omgevingswet zal dit in de toekomst het geval zijn.

Impact:

Externe leveranciers/inhuur voeren in opdracht van gemeenten het beheer van en/of werkzaamheden op de informatiesystemen uit, zowel functioneel als technisch. Deze leveranciers/inhuur vallen daarmee onder de voor gemeenten geldende wet- en regelgeving. Deze verantwoordelijkheid moet contractueel geborgd worden, zie ook norm 6.2.3.

Binnen de Omgevingswet worden persoonsgegevens verwerkt. Om deze reden moet is met gehouden aan de geldende wetgeving. Dit is de Algemene Verordening Gegevensbescherming (AVG, Europees ook bekend als GDPR).

Oplossingsrichting:

Bepaal nauwkeurig welke informatie en informatievoorzieningen onder het beheer van de externe leverancier komen te vallen. Deze afbakening is het uitgangspunt voor de bepaling van de risico’s. De waarde en privacy-gevoeligheid van deze informatie is in het geval van de omgevingswet bekend. Breng deze risico’s in kaart, zodat er naar passende maatregelen gezocht kan worden.

Indien de leverancier persoonsgegevens zal verwerken is het noodzakelijk een verwerkersovereenkomst op te stellen. Een standaard verwerkersovereenkomst is te downloaden op de site van de IBD (https://www.informatiebeveiligingsdienst.nl/nieuws/standaard-voor-verwerkersovereenkomst-vanaf-nu-te-gebruiken/).

Meer informatie over verwerkersovereenkomsten is ook te vinden op de site van de IBD ( https://www.informatiebeveiligingsdienst.nl/product/factsheet-verwerkersovereenkomsten/).

Impact BIO:

Deze norm is in de BIO opgesplitst over verschillende BIO-normen, zoals 15.1.1 en 15.1.2 en de volgende maatregelen zijn komen te vervallen 6.2.1.[3 en 4].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

Relevante normen: IB Processen

Informatiebeveiliging is niet statisch. Het is een dynamisch geheel van processen en maatregelen in een continu veranderende omgeving. Om deze veranderingen, hoe groot of klein dan ook, gecontroleerd veilig te faciliteren zijn er een aantal processen nodig. Dit hoofdstuk beschrijft welke processen, relevant voor de Omgevingswet, zeker ingericht moeten zijn/worden.

Nota bene: In dit hoofdstuk bedoelen we de processen die noodzakelijk zijn om het informatiebeveiligingsaspect correct te adresseren. Dit zijn niet de processen die beschreven zijn in de architectuur tbv van de uitvoering van de Omgevingswet.

Relevante normen vanuit de BIG[bewerken]

De normen vanuit de BIG, gericht op de relevante processen hebben op zich een vrij algemeen karakter. Echter zijn een aantal van deze normen van wezenlijk belang specifiek voor de Omgevingswet. Men dient er wel rekening mee te houden dat deze processen wellicht al voor andere informatiesystemen zijn ingericht. Probeer hier zoveel mogelijk bij aan te sluiten en maak gebruik van de reeds bestaande workflows. Dit bespaard veel onnodige inspanning en het resultaat is een integraal geheel.

Naast de normen in dit hoofdstuk zijn er nog additionele normen vanuit de BIG waaraan voldaan moet worden. Echter zijn deze normen van een dusdanig basisniveau dat deze verder geen uitleg behoeven. Voor de volledigheid zijn deze normen opgenomen in Bijlage C.

BIG Norm 12.4.1

Beheersing van operationele programmatuur

Er moeten procedures zijn vastgesteld om de installatie van programmatuur op productiesystemen te beheersen.

- Alleen geautoriseerd personeel kan functies en software installeren of activeren.

- Programmatuur behoort pas te worden geïnstalleerd op een productieomgeving na een succesvolle test en acceptatie.

- Geïnstalleerde programmatuur, configuraties en documentatie worden bijgehouden in een configuratiedatabase.

- Er worden alleen door de leverancier onderhouden (versies van) software gebruikt.

- Van updates wordt een log bijgehouden.

- Er is een rollbackstrategie.

Relevantie:

Beschikbaarheid en betrouwbaarheid van de systemen is van groot belang in een samengesteld systeem als het Digitaal Stelsel voor de Omgevingswet. Het (versie)beheer van de operationele software is daarbij onmisbaar.

Impact:

Er dienen processen ingericht te worden om (versie)beheer van de operationele software en applicaties uit te kunnen voeren. Dit heeft tevens op technisch gebied tot gevolg dat er naast de productieomgeving ook test en acceptatie omgevingen beschikbaar moeten zijn.

Oplossingsrichting:

Om goed (versie)beheer te kunnen uitvoeren is een accurate administratie belangrijk. Op basis van deze administratie zijn aanpassingen en updates (changes) te volgen en te plannen. Dit is een combinatie van Configuration Management en Change Management. Indien deze processen al bestaan binnen de organisatie, gebruik deze dan om het (versie)beheer van de software en applicaties voor de Omgevingswet in te richten. Indien dit nog niet beschikbaar is, richt deze processen dan in voor de Omgevingswet.

Het verdient de aanbeveling om Configuration Management en Change Managent organisatie breed in te richten en niet enkel voor één onderdeel.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-norm (maatregel) 12.1.4.2 en de volgende maatregelen zijn komen te vervallen 12.4.1.[1,3,4,5 en 6].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 12.6.1

Beheersing van technische kwetsbaarheden

Er moet tijdig informatie worden verkregen over technische kwetsbaarheden van de gebruikte informatiesystemen. De mate waarin de organisatie blootstaat aan dergelijke kwetsbaarheden moet worden geëvalueerd en er moeten geschikte maatregelen worden genomen voor behandeling van daarmee samenhangende risico's.

- Er is een proces ingericht voor het beheer van technische kwetsbaarheden; dit omvat minimaal het melden van incidenten aan de IBD, periodieke penetratietests, risicoanalyses van kwetsbaarheden en patching.

- Van softwarematige voorzieningen van de technische infrastructuur kan (bij voorkeur geautomatiseerd) gecontroleerd worden of de laatste updates (patches) in zijn doorgevoerd. Het doorvoeren van een update vindt niet geautomatiseerd plaats, tenzij hier speciale afspraken over zijn met de leverancier.

- Indien een patch beschikbaar is, dienen de risico's verbonden met de installatie van de patch te worden geëvalueerd (de risico's verbonden met de kwetsbaarheid dienen vergeleken te worden met de risico's van het installeren van de patch).

- (A) Updates/patches voor kwetsbaarheden waarvan de kans op misbruik hoog is en waarvan de schade hoog is worden zo spoedig mogelijk doorgevoerd, echter minimaal binnen één week. Minder kritische beveiligings-updates/patches moeten worden ingepland bij de eerst volgende onderhoudsronde.

- Indien nog geen patch beschikbaar is dient gehandeld te worden volgens het advies van de IBD of een andere CERT zoals bijvoorbeeld het NCSC.

Relevantie:

Beschikbaarheid en betrouwbaarheid van de systemen is van groot belang in een samengesteld systeem als het Digitaal Stelsel voor de Omgevingswet. Het beheer van kwetsbaarheden in de gebruikte software is daarbij onmisbaar.

Impact:

Er dienen processen ingericht te worden om kwetsbaarheden in de software adequaat te mitigeren.

Oplossingsrichting:

Ook hier is, net als in norm 12.4.1 een accurate administratie belangrijk (Configuration Management). Op basis van deze administratie zijn kwetsbaarheden op te sporen. Gegevens uit de Configuration database kunnen vergeleken worden met kwetsbaarheidsmeldingen. Het IBD CERT verspreid deze kwetsbaarheidsmeldingen op frequente basis en zijn voor dit proces bruikbaar.

Het mitigeren van deze kwetsbaarheden is analoog aan de updates van software. Via het Change Management proces kunnen patches geïnstalleerd worden op de betreffende systemen. Indien deze processen al bestaan binnen de organisatie, gebruik deze dan om het beheersen van kwetsbaarheden in de software in te richten. Indien dit nog niet beschikbaar is, richt deze processen dan in voor de Omgevingswet.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 12.6.1.1 en de volgende maatregelen zijn komen te vervallen 12.6.1.[1,2,3 en 5].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.8.1

Beleid en procedures voor informatie-uitwisseling

Informatie die een rol speelt bij online transacties moet worden beschermd om onvolledige overdracht, onjuiste routing, onbevoegde wijziging van berichten, onbevoegde openbaarmaking, onbevoegde duplicatie of weergave van berichten te voorkomen.

- (A) Het meenemen van Departementaal Vertrouwelijke of vergelijkbaar geclassificeerde informatie, of hogere, buiten de gemeente vindt uitsluitend plaats indien dit voor de uitoefening van de functie noodzakelijk is.

- Medewerkers zijn geïnstrueerd om zodanig om te gaan met (telefoon)gesprekken, e-mail, faxen ingesproken berichten op antwoordapparaten en het gebruik van de diverse digitale berichtendiensten dat de kans op uitlekken van vertrouwelijke informatie geminimaliseerd wordt.

- Medewerkers zijn geïnstrueerd om zodanig om te gaan met mobiele apparatuur en verwijderbare media dat de kans op uitlekken van vertrouwelijke informatie geminimaliseerd wordt. Hierbij wordt ten minste aandacht besteed aan het risico van adreslijsten en opgeslagen boodschappen in mobiele telefoons.

- Medewerkers zijn geïnstrueerd om geen vertrouwelijke documenten bij de printer te laten liggen.

- Er zijn maatregelen getroffen om het automatisch doorsturen van interne e-mail berichten naar externe e-mail adressen te voorkomen.

Relevantie:

Het is voor de Omgevingswet van belang dat de vertrouwelijke informatie enkel door geautoriseerde personen wordt ingezien en verwerkt.

Impact:

Alle medewerkers dienen bewust gemaakt te worden van de waarde van de informatie waar zij mee om gaan. Dit vergt veranderingen in de mindset en het gedrag van de medewerkers en dat kost veel tijd en energie. De opbrengst is echter zeer groot.

Oplossingsrichting:

Creëer bewustzijn bij alle medewerkers die de taken gerelateerd aan de omgevingswet uit voeren. Maak de medewerkers bewust van de waarde en vertrouwelijkheid van de informatie waar men mee werkt. Men kan dit doen door het geven van trainingen en bewustwordingscampagnes.

De kracht van herhaling. Ervaringen uit het verleden hebben uitgewezen dat het bewustzijn van medewerkers afneemt naarmate de tijd verstrijkt. Het is daarom belangrijk om op reguliere basis aandacht te besteden aan de bewustwording van de medewerkers in relatie tot informatiebeveiliging.

Het kan voorkomen dat er al bewustwordingsprogramma’s actief zijn binnen de organisatie. Het is verstandig om daarbij aan te haken voor een zo groot mogelijk bereik binnen de organisatie.

Impact BIO:

Deze norm is in de BIO vervangen door de BIO-norm 13.2.1, maar deze BIO-norm bevat geen maatregelen.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 11.2.4

Beoordeling van toegangsrechten van gebruikers

De directie moet de toegangsrechten van gebruikers regelmatig beoordelen in een formeel proces.

- Toegangsrechten van gebruikers worden periodiek, minimaal jaarlijks, geëvalueerd. Het interval is beschreven in het toegangsbeleid en is bepaald op basis van het risiconiveau.

Relevantie:

Dit is een controlemaatregel op de hierboven beschreven norm 11.2.1. Het is van belang dat de toegangsrechten actueel blijven om ongeautoriseerde toegang of verwerking van gegevens te voorkomen.

Impact:

Er dient een proces ingericht te worden waarin het management alle gebruikers en hun toegangsrechten evalueren en afwijkingen worden gecorrigeerd.

Oplossingsrichting:

Wederom is hier de relatie met de in-dienst en uit-dienst procedures een waardevolle connectie. In dergelijke registraties vinden ook mutaties in rollen en functies plaats. Het veranderen van functie heeft vaak een aanpassing van toegangsrechten tot gevolg. Daarmee is dit ook de beste plek in de organisatie om dit proces te implementeren.

Impact BIO:

Deze norm is in de BIO vervangen door de BIO-norm (maatregel) 9.2.5.1.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 7.2.2

Labeling en verwerking van informatie

De rollen en verantwoordelijkheden van werknemers, ingehuurd personeel en externe gebruikers ten aanzien van beveiliging moeten worden vastgesteld en gedocumenteerd overeenkomstig het beleid voor informatiebeveiliging van de organisatie.

- (A) De lijnmanager heeft maatregelen getroffen om te voorkomen dat niet-geautoriseerden kennis kunnen nemen van gerubriceerde informatie.

- (A) De opsteller van de informatie doet een voorstel tot rubricering en brengt deze aan op de informatie. De vaststeller van de inhoud van de informatie stelt tevens de rubricering vast.

Relevantie:

Binnen de Omgevingswet worden verschillende soorten gegevens gebruikt, voor verschillende processen en doelen. Het is hierbij van belang dat slechts de juiste personen toegang krijgen tot deze informatie. Zeker waar het gaat om bijzondere persoonsgegevens of andere gevoelige gegevens die binnen onze maatschappij schade kunnen veroorzaken.

Impact:

De gegevens binnen de Omgevingswet dienen geclassificeerd te worden. Deze classificatie vormt de basis voor de in te richten maatregelen om de toegang tot deze informatie te reguleren.

Oplossingsrichting:

Het DSO speelt een belangrijke rol in deze classificatie. Uiteraard zijn de bevoegde gezagen zelf verantwoordelijk voor de eigen gegevens, maar in veel gevallen zullen deze gegevens via het DSO opgevraagd of op een andere wijze verwerkt worden. Dit betekent dat het DSO voorwaarden stelt voor de correcte aanlevering en verwerking van de gegevens.

Op het moment van schrijven zijn deze voorwaarden/normen nog niet helemaal uitgekristalliseerd. Op het moment dat dit wel het geval is kunnen de bevoegde gezagen hierbij aansluiten en zich conformeren naar deze voorwaarden/normen van het DSO.

Toch is het aan te raden zelf al een start te maken met de classificatie van de data. De Handreiking Dataclassificatie van de IBD is hierbij een waardevol hulpmiddel. Deze handreiking is hier te downloaden: https://www.ibdgemeenten.nl/wp-content/uploads/2016/08/20160803-Handreiking-dataclassificatie-1.6.1.pdf

Data classificatie is een continu proces en dient te landen binnen de organisatie. De classificatie die frequent geëvalueerd te worden. Een veranderende omgeving of wetgeving kan een drijfveer zijn om buiten de normale cyclus een extra evaluatie uit te voeren.

Impact BIO:

Deze norm is in de BIO vervangen door de BIO-norm 8.2.2, maar deze BIO-norm bevat geen maatregelen.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 11.2.1

Registratie van gebruikers

Er moeten formele procedures voor het registreren en afmelden van gebruikers worden vastgesteld, voor het verlenen en intrekken van toegangsrechten tot alle informatiesystemen en -diensten.

- Gebruikers worden vooraf geïdentificeerd en geautoriseerd. Van de registratie wordt een administratie bijgehouden.

- (A) Authenticatiegegevens worden bijgehouden in één bronbestand zodat consistentie is gegarandeerd.

- (A) Op basis van een risicoafweging wordt bepaald waar en op welke wijze functiescheiding wordt toegepast en welke toegangsrechten worden gegeven.

Relevantie:

Alle gebruikers binnen de processen van de Omgevingswet dienen op persoonsniveau geïdentificeerd te zijn en krijgen daarbij passende toegangsrechten toegewezen.

Impact:

Er dient een proces ingericht te worden waarin alle gebruikers worden geregistreerd en de toegangsrechten worden beheerd.

Oplossingsrichting:

In de meeste gemeenten zijn al in-dienst en uit-dienst procedures geïmplementeerd. Dit is de basis voor het registreren van medewerkers en is daarmee een uitgelezen plek in de organisatie om het registreren, beheren en afmelden van gebruikers en hun toegangsrechten te beleggen.

Het is daarbij van belang dat deze registratie op één plek gebeurd om de consistentie van het gebruikersbestand te kunnen waarborgen.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-norm 9.2.2 en de volgende maatregel is komen te vervallen 11.2.1.2.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

Relevante normen: Techniek

De overeenkomsten tussen de in de architectuur gedefinieerde processen laat zich vooral duidelijk zien in de vertaling naar concrete informatiesystemen en techniek. Zoals beschreven in paragraaf 2.1.1 gebruiken we de volgende overeenkomsten:

- (1) De processen hebben allemaal een informatiesysteem inclusief de ondersteunende hardware nodig om te kunnen werken.

- (2) De processen vereisen allemaal een koppeling met het DSO en/of de generieke GDI-bouwstenen.

- (3) De processen vereisen allemaal een koppeling met (reeds bestaande) gemeentelijke gedeelde functionaliteiten. (o.a. zaaksystemen)

- (4) Een aantal processen krijgt input vanuit het Omgevingsloket.

- (5) Alle processen hebben een publicatie (output) tot gevolg.

In dit hoofdstuk worden de relevante normen beschreven en toegelicht op basis van de bovenstaande categorieën. Er is per norm aangegeven op welke van bovenstaande overeenkomsten (1) t/m (5) de normen van toepassing zijn.

Naast de normen in dit hoofdstuk zijn er nog additionele normen vanuit de BIG waaraan voldaan moet worden. Echter zijn deze normen van een dusdanig basisniveau dat deze verder geen uitleg behoeven. Voor de volledigheid zijn deze normen opgenomen in Bijlage C.

Relevante normen vanuit de BIG[bewerken]

Specifiek voor de implementatie van de informatiesystemen voor de Omgevingswet en de koppelingen naar andere systemen (gemeente interne systemen, GDI en DSO) zijn onderstaande normen van belang

BIG Norm 10.10.1

Aanmaken audit-logbestanden

Er moet worden bewerkstelligd dat de beveiligingsmaatregelen, definities van dienstverlening en niveaus van dienstverlening zoals vastgelegd in de overeenkomst voor dienstverlening door een derde partij worden geïmplementeerd, uitgevoerd en bijgehouden door die derde partij.

- Van logbestanden worden rapportages gemaakt die periodiek worden beoordeeld. Deze periode dient te worden gerelateerd aan de mogelijkheid van misbruik en de schade die kan optreden. De GBA logging kan bijvoorbeeld dagelijks nagelopen worden, evenals financiële systemen, controle van het Internet gebruik kan bijvoorbeeld per maand of kwartaal.

- Een logregel bevat minimaal:

- een tot een natuurlijk persoon herleidbare gebruikersnaam of ID

- de gebeurtenis (zie 10.10.2.1)

- waar mogelijk de identiteit van het werkstation of de locatie

- het object waarop de handeling werd uitgevoerd

- het resultaat van de handeling

- de datum en het tijdstip van de gebeurtenis

- (A) In een logregel worden in geen geval gevoelige gegevens opgenomen. Dit betreft onder meer gegevens waarmee de beveiliging doorbroken kan worden (zoals wachtwoorden, inbelnummers, enz.).

- (A) Logberichten worden overzichtelijk samengevat. Daartoe zijn systemen die logberichten genereren bij voorkeur aangesloten op een Security Information and Event Management systeem (SIEM ) waarmee meldingen en alarmoproepen aan de beheerorganisatie gegeven worden. Er is vastgelegd bij welke drempelwaarden meldingen en alarmoproepen gegenereerd worden.

- Controle op opslag van logging: het vollopen van het opslagmedium voor de logbestanden boven een bepaalde grens wordt gelogd en leidt tot automatische alarmering van de beheerorganisatie. Dit geldt ook als het bewaren van loggegevens niet (meer) mogelijk is (bijv. een logserver die niet bereikbaar is).

Relevantie:

Het is verplicht om (foutieve) handelingen van gebruikers te kunnen achterhalen. Dit ivm het mogelijk herstellen van de fouten, of het aanspreken van degene die de acties heeft uitgevoerd.

Van toepassing op: (1), (3)

Impact:

Indien er foutieve of zelfs onbevoegde handelingen zijn uitgevoerd op de informatie systemen van de Omgevingswet moet het mogelijk zijn om te achterhalen wie er wat precies gedaan heeft. Dit om zo snel mogelijke de veroorzaakte fouten te kunnen herstellen of de persoon in kwestie aan te spreken en daarmee herhaling te voorkomen. Dit kan onnodige onbeschikbaarheid voorkomen.

Oplossingsrichting:

Het inrichten van audit-logging is mogelijk, specifiek voor de informatie systemen van de Omgevingswet. Het is echter verstandiger om dit centraal in te richten voor alle aanwezige informatiesystemen. Daarmee zijn namelijk de systemen met gedeelde gemeentelijke functionaliteiten ook direct meegenomen. De ervaring is dat het centraal inrichten van een dergelijke logging faciliteit uiteindelijk ook goedkoper is.

Om de verzamelde logging nog beter te kunnen gebruiken en op voorhand al afwijkend gedrag te kunnen signaleren is het mogelijk om gebruik te maken van SIEM tooling. Dit is echter complexer en kost meer inspanning. Het is met SIEM tooling mogelijk om afwijkend gedrag near-real-time te detecteren en direct actie te ondernemen. Dit kan verdere schade beperken, wat een besparing van geld en resources oplevert. Dit maakt de extra complexiteit en inspanning in de meeste gevallen ruimschoots goed.

Zie hiervoor ook de IBD factsheet SIEM/SOC: https://www.ibdgemeenten.nl/wp-content/uploads/2017/04/201704-Factsheet-SIEM-SOC-v1.00.pdf

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen 12.4.1.[1, 2 en 3] en de volgende maatregelen zijn komen te vervallen 10.10.1.[1 en 5].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 11.2.2

Beheer van (speciale) bevoegdheden

De toewijzing en het gebruik van speciale bevoegdheden moet worden beperkt en gecontroleerd.

- Gebruikers hebben toegang tot speciale bevoegdheden voorzover dat voor de uitoefening van hun taak noodzakelijk is (need to know, need to use).

- Systeemprocessen draaien onder een eigen gebruikersnaam (een functioneel account), voor zover deze processen handelingen verrichten voor andere systemen of gebruikers.

- Gebruikers krijgen slechts toegang tot een noodzakelijk geachte set van applicaties en commando’s.

- Er is aandacht voor het wijzigen van bevoegdheden bij verandering van functie / afdeling.

Relevantie:

Binnen de Omgevingswet worden verschillende soorten gegevens gebruikt, voor verschillende processen en doelen. Het is hierbij van belang dat slechts de juiste personen toegang krijgen tot deze informatie. Zeker waar het gaat om bijzondere persoonsgegevens of andere gevoelige gegevens die binnen onze maatschappij schade kunnen veroorzaken.

Van toepassing op: (1), (3)

Impact:

Alle gegevens die verwerkt worden binnen de Omgevingswet dienen op adequate wijze beschermd te worden. De toegang en verwerking dienen tot op persoon herleidbaar te zijn. Deze bescherming kan mede worden vastgesteld op basis van de classificatie van deze gegevens.

Oplossingsrichting:

Ontwikkel een matrix waarin men de gebruikers/rollen/(systeem)accounts af zet tegen de verwerkte gegevens. In deze matrix kan men dan bepalen welke bevoegdheden men moet hebben tot de betreffende informatie. Bij de meeste organisaties is een dergelijke matrix al ingericht. Het is mogelijk om hier vanuit de Omgevingswet bij aan te sluiten. In het meest optimale geval bestaan er al rollen die men kan gebruiken binnen de Omgevingswet. Deze rollen dienen dan de juiste bevoegdheden te krijgen binnen de Omgevingswet.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 9.4.4.1 en de volgende maatregelen zijn komen te vervallen 11.2.2.[2, 3 en 4].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 12.3.1

Beleid voor het gebruik van cryptografische beheersmaatregelen

Er moet beleid worden ontwikkeld en geïmplementeerd voor het gebruik van cryptografische beheersmaatregelen voor de bescherming van informatie.

- De gebruikte cryptografische algoritmen voor versleuteling zijn als open standaard gedocumenteerd en zijn door onafhankelijke betrouwbare deskundigen getoetst.

- Bij de inzet van cryptografische producten volgt een afweging van de risico’s aangaande locaties, processen en behandelende partijen.

- (A) De cryptografische beveiligingsvoorzieningen en componenten voldoen aan algemeen gangbare beveiligingscriteria (zoals FIPS 140-2 en waar mogelijk NBV).

Relevantie:

De Omgevingswet werkt met persoonsgegevens en heeft koppelingen met diverse andere partijen. Dit heeft direct tot gevolg dat er cryptografische maatregelen op diverse onderdelen noodzakelijk zijn.

Van toepassing op: (1), (2), (3), (4), (5)

Impact:

Het beschermen van de gebruikte informatie (incl. persoonsgegevens) binnen de Omgevingswet is op diverse gebieden van belang. Met name voor het transport (bv naar andere partijen) en de opslag van de informatie is encryptie belangrijk. Op basis van een risicoanalyse dient er besloten te worden waar men encryptie toe past.

Oplossingsrichting:

Het gebruik van cryptografische middelen binnen de Omgevingswet vindt plaats op diverse gebieden. Denk hierbij aan koppelingen met andere partijen en de opslag van gevoelige gegevens, zoals persoonsgegevens.

Het is van belang dat de juiste cryptografische middelen en standaarden gebruikt worden. Hiervoor heeft de overheid de zogenaamde “Pas toe of leg uit” (PTLU) lijst opgesteld. Deze lijst bevat open standaarden die geschikt zijn voor het gebruik binnen de Nederlandse overheid.

Deze lijst bevat ook standaarden voor encryptie. Maak gebruik van deze lijst om de juiste cryptografische middelen te selecteren. Deze lijst is te vinden: https://www.forumstandaardisatie.nl/open-standaarden/lijst

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 10.1.1.2 en de volgende maatregelen zijn komen te vervallen 12.3.1.[1 en 2].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.10.3

Bescherming van informatie in logbestanden

Wijzigingen in de dienstverlening door derden, waaronder het bijhouden en verbeteren van bestaande beleidslijnen, procedures en maatregelen voor informatiebeveiliging, moeten worden beheerd, waarbij rekening wordt gehouden met de onmisbaarheid van de betrokken bedrijfssystemen en -processen en met heroverweging van risico's.

- Het (automatisch) overschrijven of verwijderen van logbestanden wordt gelogd in de nieuw aangelegde log.

- (A) Het raadplegen van logbestanden is voorbehouden aan geautoriseerde gebruikers. Hierbij is de toegang beperkt tot leesrechten.

- Logbestanden worden zodanig beschermd dat deze niet aangepast of gemanipuleerd kunnen worden.

- De instellingen van logmechanismen worden zodanig beschermd dat deze niet aangepast of gemanipuleerd kunnen worden. Indien de instellingen aangepast moeten worden zal daarbij altijd het vier ogen principe toegepast worden.

- (A) De beschikbaarheid van loginformatie is gewaarborgd binnen de termijn waarin loganalyse noodzakelijk wordt geacht, met een minimum van drie maanden, conform de wensen van de systeemeigenaar. Bij een (vermoed) informatiebeveiligingsincident is de bewaartermijn minimaal drie jaar.

- Controle op opslag van logging: het vollopen van het opslagmedium voor de logbestanden boven een bepaalde grens wordt gelogd en leidt tot automatische alarmering van de beheerorganisatie. Dit geldt ook als het bewaren van loggegevens niet (meer) mogelijk is (bijv. een logserver die niet bereikbaar is).

Relevantie:

Het is verplicht om (foutieve) handelingen van gebruikers te kunnen achterhalen. Dit ivm het mogelijk herstellen van de fouten, of het aanspreken van degene die de acties heeft uitgevoerd. Het goed beschermen van de voor dit doel noodzakelijk informatie (bewijs) is hierbij essentieel.

Van toepassing op: (1), (3)

Impact:

De noodzaak van logging is beschreven bij norm 10.10.1. Het beschikbaar hebben van deze logging voor de geautoriseerde personen is de kern hiervan. Het adequaat beschermen van deze logging is dan ook onontbeerlijk.

Oplossingsrichting:

Dit ligt in dezelfde lijn als de oplossingsrichting bij norm 10.10.1. Bij het ontwerpen van de logging oplossing, moet deze aan een aantal voorwaarden voldoen. Deze norm geeft daar concrete invulling aan en geeft richting aan de technische invulling van de logging oplossing.

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 12.4.2.2 en de volgende maatregelen zijn komen te vervallen 10.10.3.[1, 2, 3, 4, 5 en 6].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.10.2

Controle van systeemgebruik

De diensten, rapporten en registraties die door de derde partij worden geleverd, moeten regelmatig worden gecontroleerd en beoordeeld en er moeten regelmatig audits worden uitgevoerd.

- De volgende gebeurtenissen worden in ieder geval opgenomen in de logging:

- gebruik van technische beheerfuncties, zoals het wijzigingen van configuratie of instelling; uitvoeren van een systeemcommando, starten en stoppen, uitvoering van een back-up of restore

- gebruik van functioneel beheerfuncties, zoals het wijzigingen van configuratie en instellingen, release van nieuwe functionaliteit, ingrepen in gegevenssets (waaronder databases)

- handelingen van beveiligingsbeheer, zoals het opvoeren en afvoeren gebruikers, toekennen en intrekken van rechten, wachtwoordreset, uitgifte en intrekken van cryptosleutels

- beveiligingsincidenten (zoals de aanwezigheid van malware, testen op vulnerabilities, foutieve inlogpogingen, overschrijding van autorisatiebevoegdheden, geweigerde pogingen om toegang te krijgen, het gebruik van niet operationele systeemservices, het starten en stoppen van security services)

- verstoringen in het productieproces (zoals het vollopen van queues, systeemfouten, afbreken tijdens executie van programmatuur, het niet beschikbaar zijn van aangeroepen programmaonderdelen of systemen)

- handelingen van gebruikers, zoals goede en foute inlogpogingen, systeemtoegang, gebruik van online transacties en toegang tot bestanden door systeembeheerders.

Relevantie:

De in norm 10.10.1 bedoelde informatie is in deze norm inhoudelijk beschreven en dient op beschreven wijze vastgelegd te worden.

Van toepassing op: (1), (3)

Impact:

De noodzaak van logging is beschreven bij norm 10.10.1. De definitie van de te loggen activiteiten bepaald mede de bruikbaarheid van de logging. Het is van belang om deze activiteiten ook op beschreven manier vast te leggen.

Oplossingsrichting:

Dit ligt in dezelfde lijn als de oplossingsrichting bij norm 10.10.1. Bij het inrichten van de logging, moet er tijdens de configuraties van de systemen aangegeven worden welke gegevens precies gelogd moeten worden. Deze norm geeft daar de juiste invulling aan.

Impact BIO:

Deze norm is niet geheel gelijk aan de BIO-norm 9.4.4.2.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.8.4

Elektronisch berichtenuitwisseling

Er moeten procedures worden vastgesteld om het gebruik van IT - voorzieningen te controleren. Het resultaat van de controleactiviteiten moet regelmatig worden beoordeeld.

- (A) Digitale documenten binnen de gemeente waar eindgebruikers rechten aan kunnen ontlenen maken gebruik van PKI Overheid certificaten voor tekenen en/of encryptie.

- Er is een (spam) filter geactiveerd voor e-mail berichten.

Relevantie:

Deze norm is van toepassing op alle berichtenverkeer tussen gemeentelijke systemen en het DSO en de GDI-bouwstenen.

Van toepassing op: (2), (3), (4), (5)

Impact:

De hierboven genoemde koppelingen dienen getekend en versleuteld te worden met het gebruik van PKI-overheid certificaten. Deze norm heeft een relatie met norm 10.6.1 en kan in het patroon voor de koppelvlakken toegepast worden.

Oplossingsrichting:

Op dit moment is het nog niet duidelijk op welke technische manier gemeenten met het DSO gekoppeld worden. Het is mogelijk dat er een centrale voorziening komt om dit te realiseren. Daarnaast zal ook het DSO wellicht aanvullende eisen stellen om aan te mogen sluiten. Ook dit is nog niet vastgelegd. Dit zal in de toekomst duidelijk worden.

De IBD-handreiking Enryptiebeleid (PKI) en de operationele BIR-patroon 2.12 Public Key Infrastructure en kunnen in de toekomst helpen om de uitwisseling van berichten veilig te faciliteren.

De IBD-handreiking is hier te downloaden: https://www.ibdgemeenten.nl/wp-content/uploads/2016/08/20160802-Encryptiebeleid-PKI-gemeente-1.0.1.pdf

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 13.2.3.3 en de volgende maatregel is komen te vervallen 10.8.4.2.

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.6.1

Maatregelen voor netwerken

Er moeten formeel beleid, formele procedures en formele beheersmaatregelen zijn vastgesteld om de uitwisseling van informatie via het gebruik van alle typen communicatiefaciliteiten te beschermen.

- Het netwerk wordt gemonitord en beheerd zodat aanvallen, storingen of fouten ontdekt en hersteld kunnen worden en de betrouwbaarheid van het netwerk niet onder het afgesproken minimum niveau komt.

- (A) Gegevensuitwisseling tussen vertrouwde en onvertrouwde zones dient inhoudelijk geautomatiseerd gecontroleerd te worden op aanwezigheid van malware.

- (A) Bij transport van vertrouwelijke informatie over onvertrouwde netwerken, zoals het internet, dient altijd geschikte encryptie te worden toegepast. Zie hiertoe 12.3.1.3.

- Er zijn procedures voor beheer van apparatuur op afstand.

Relevantie:

De koppelingen naar de GDI-bouwstenen en het DSO zijn netwerkkoppelingen waarover een gestandaardiseerde protocollen (STuF-LVO & STAM) getransporteerd zal worden. De bovenstaande norm is daarmee van toepassing op deze koppelingen.

Van toepassing op: (1), (2), (3), (4), (5)

Impact:

Zonder koppelingen met de GDI-bouwstenen en het DSO functioneert de informatievoorziening voor de Omgevingswet niet. Het is daarom essentieel dat deze koppeling op de juiste wijze veilig gefaciliteerd wordt.

Oplossingsrichting:

Voor de koppeling met GDI-bouwstenen en het DSO dient het netwerk en de externe koppeling beheerd en geconfigureerd te worden. De operationele patronen van de BIR kunnen hierbij hulp bieden. Met name patroon 2.1 Patroon generieke netwerkconfiguratie en patroon 2.2 Patroongroep koppelvlakken geven duidelijk aan welke maatregelen getroffen dienen te worden.

De hierboven genoemde patronen zijn hier te vinden: https://www.earonline.nl/images/earpub/5/5c/BIR_Operationele_Handreiking_v1_0.pdf

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen (maatregel) 12.2.1.5 en de volgende maatregelen zijn komen te vervallen 10.6.1.[1,3 en 4].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 10.5.1

Reservekopieën maken (back-ups)

Systeemdocumentatie moet worden beschermd tegen onbevoegde toegang.

- Er zijn (geteste) procedures voor back-up en recovery van informatie voor herinrichting en foutherstel van verwerkingen.

- Back-upstrategieën zijn vastgesteld op basis van het soort gegevens (bestanden, databases, enz.), de maximaal toegestane periode waarover gegevens verloren mogen raken, en de maximaal toelaatbare back-up- en hersteltijd.

- Van back-upactiviteiten en de verblijfplaats van de media wordt een registratie bijgehouden, met een kopie op een andere locatie. De andere locatie is zodanig gekozen dat een incident/calamiteit op de oorspronkelijke locatie niet leidt tot schade aan of toegang tot de kopie van die registratie.

- Back-ups worden bewaard op een locatie die zodanig is gekozen dat een incident op de oorspronkelijke locatie niet leidt tot schade aan de back-up.

- De fysieke en logische toegang tot de back-ups, zowel van systeemschijven als van data, is zodanig geregeld dat alleen geautoriseerde personen zich toegang kunnen verschaffen tot deze back-ups.

Relevantie:

De informatie noodzakelijk voor de uitvoering van de Omgevingswet moet beschikbaar blijven, ook bij uitval of beschadiging van de informatiesystemen. Hierbij is ook de Archiefwet van toepassing. Het maken van backups is daarvoor noodzakelijk.

Van toepassing op: (1), (3)

Impact:

Bij ieder systeem kan een verstoring of defect optreden. Bij het verliezen van informatie kunnen de processen binnen de Omgevingswet niet meer functioneren. Een goede backup is onmisbaar voor het beschikbaar houden van de benodigde informatie. Dit is een van de eerste maatregelen die getroffen moeten worden bij informatiesystemen.

Oplossingsrichting:

Het inrichten van backup en recovery is een van de eerste maatregelen die genomen moeten worden om de beschikbaarheid van informatie te kunnen borgen. Door de verschillende eisen en mogelijkheden voor het tot stand brengen van een gedegen backup schema, blijkt dit toch vaak nog een complexe opdracht te zijn. Om tot een juiste inrichting te kunnen komen heeft de IBD ter ondersteuning een handreiking gepubliceerd.

De handreiking van de IBD over Backup en Recovery kan helpen bij het inrichten hiervan: https://www.ibdgemeenten.nl/wp-content/uploads/2016/07/20160721-Back-up-en-recovery-gemeente-1.0.1.pdf

Impact BIO:

Deze norm is in de BIO gedeeltelijk vervangen door de BIO-normen 10.3.1.[2 en 5] en de volgende maatregelen zijn komen te vervallen 10.5.1.[3, 4 en 5].

Op het moment dat de BIO officieel is gepubliceerd wordt deze norm in zijn geheel aan de BIO aangepast.

BIG Norm 11.4.5

Scheiding van netwerken

Groepen informatiediensten, gebruikers en informatiesystemen moeten op netwerken worden gescheiden.